【安全通报】Microsoft Office 远程代码执行漏洞(CVE-2022-30190)

![]()

近日,互联网上曝光了 Microsoft Office 远程命令执行漏洞,漏洞细节已在互联网上公开,可能已被在野利用。

漏洞描述

Microsoft Office 是由 Microsoft (微软)公司开发的一套办公软件套装。常用组件有 Word、Excel、PowerPoint 等。

CVE-2022-30190

Microsoft Office 存在远程代码执行漏洞,攻击者可通过恶意 Office 文件中远程模板功能从服务器获取恶意 HTML 文件,通过 'ms-msdt' URI 来执行恶意 PowerShell 代码。另外,该漏洞在宏被禁用的情况下,仍能通过 MSDT(Microsoft Support Diagnostics Tool)功能执行代码,当恶意文件保存为 RTF 格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可在目标机器上执行任意代码。

该漏洞CVSS评分:7.8,危害等级:高危

CVE 编号

CVE-2022-30190

影响范围

Microsoft Office 2016、Microsoft Office 2021(其他版本有待确认)

修复建议

官方修复建议

目前可参考官方文档禁用 MSDT URL 协议或通过 Microsoft Defender 检测和保护系统。

临时修复建议

由于⽬前没有安全补丁,请按照以下操作进⾏临时修复:

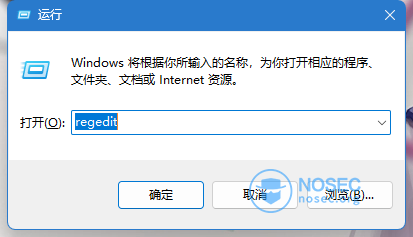

在 Windows 上按 Win + R 弹出运⾏⻚⾯,输⼊ regedit 打开注册表编辑器;

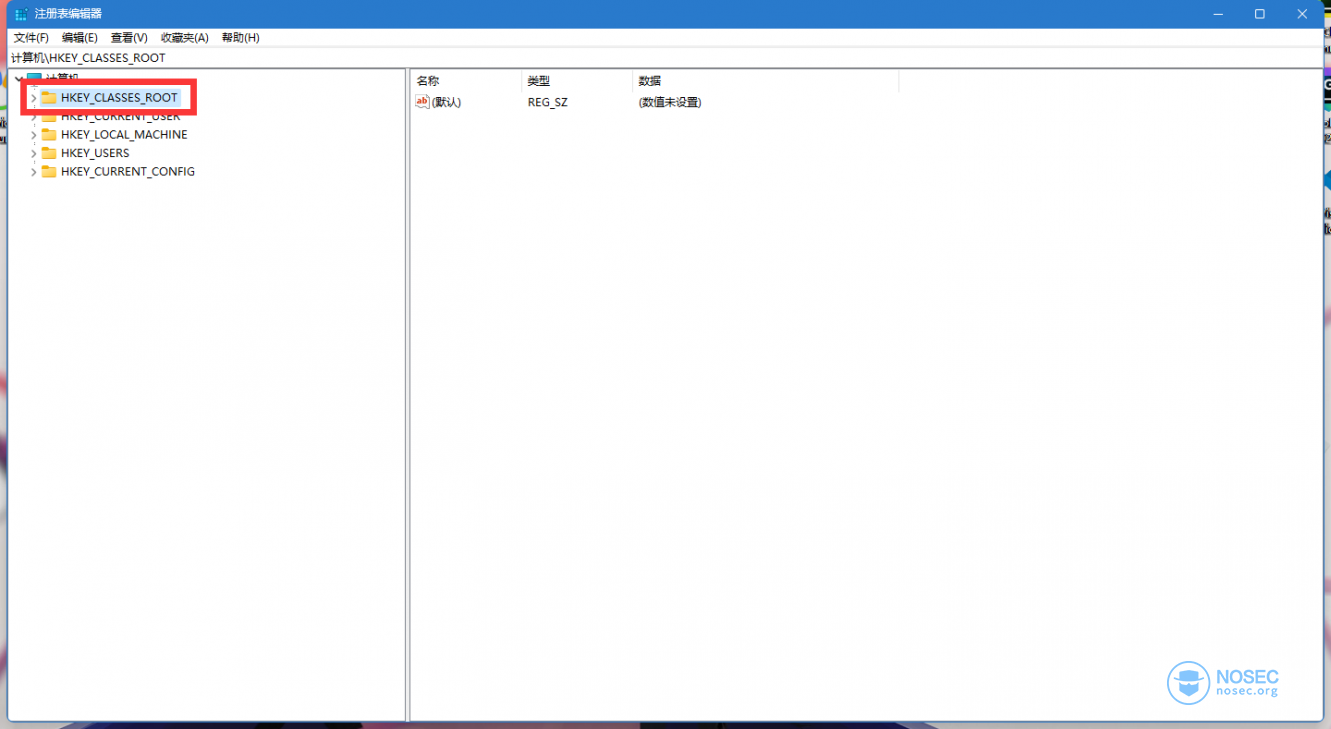

找到 HKEY_CLASSED_ROOT,⼀般是在第⼀个;

点击左侧⼩箭头展开,找到其中的 ms-msdt 项,在其上⾯点击右键,将其删除;

删除后,再遇到此漏洞攻击时,在打开⽂档后会有如下提示。

参考

[1] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-30190

[2] https://thehackernews.com/2022/05/watch-out-researchers-spot-new.html

白帽汇安全研究院从事信息安全,专注于安全大数据、企业威胁情报。

公司产品:FOFA-网络空间安全搜索引擎、FOEYE-网络空间检索系统、NOSEC-安全讯息平台。

为您提供:网络空间测绘、企业资产收集、企业威胁情报、应急响应服务。

AnM1ng 1343天前

AnM1ng 1343天前

最新评论